使用 Microsoft Entra ID (OIDC) 设置单点登录

通过最小的配置工作量,此连接器允许与 Microsoft Entra ID(以前称为 Azure AD)集成以实现企业单点登录 (SSO)。

有关 SSO 和如何在 Logto 中配置 SSO 的更多信息,请查看 企业单点登录 (SAML & OIDC) 文档以开始使用。

步骤 1:创建一个 Microsoft Entra ID OIDC 应用程序

-

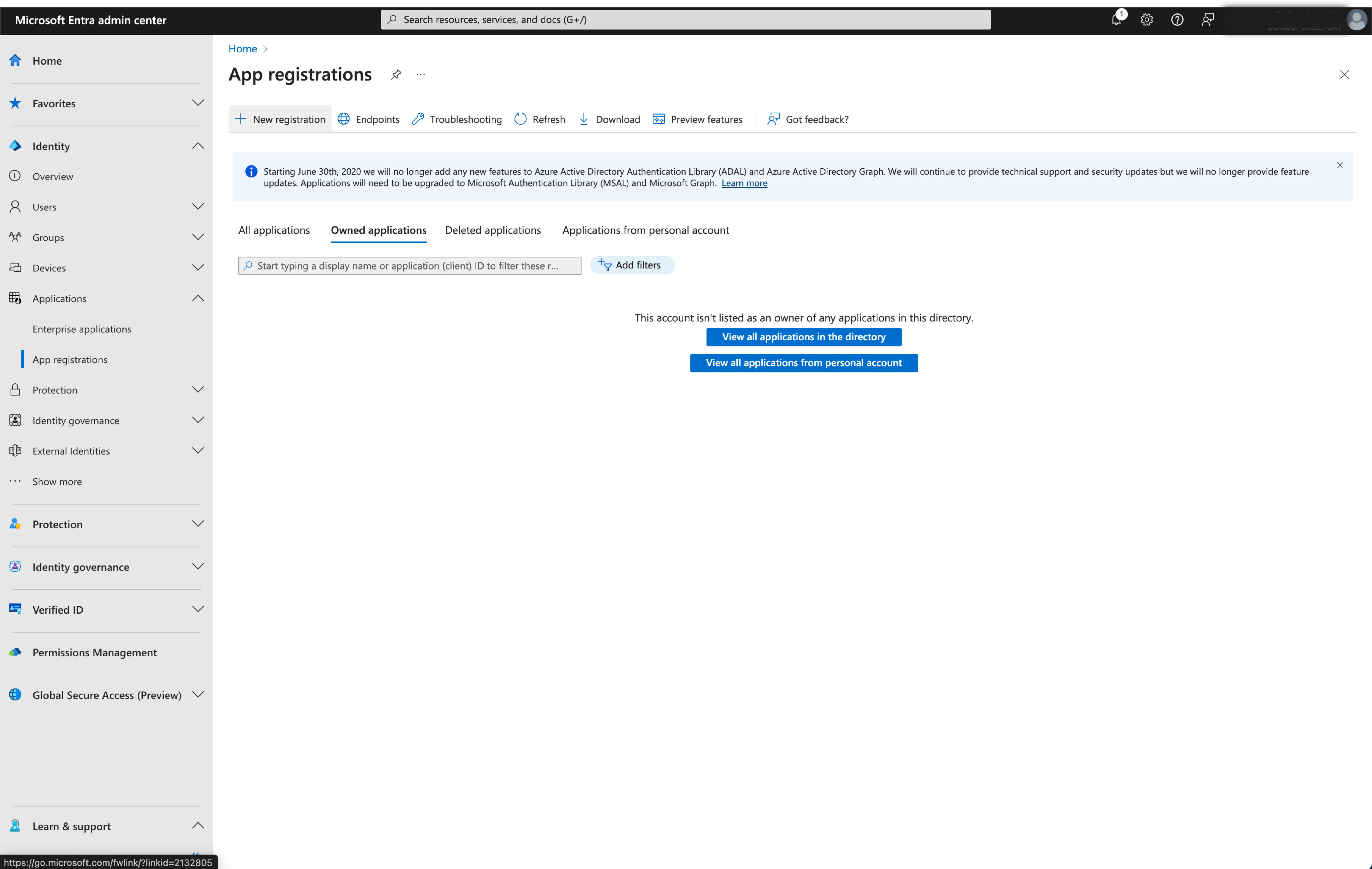

前往 Microsoft Entra 管理中心 并以管理员身份登录。

-

浏览到 Identity > Applications > App registrations。

-

选择

New registration。 -

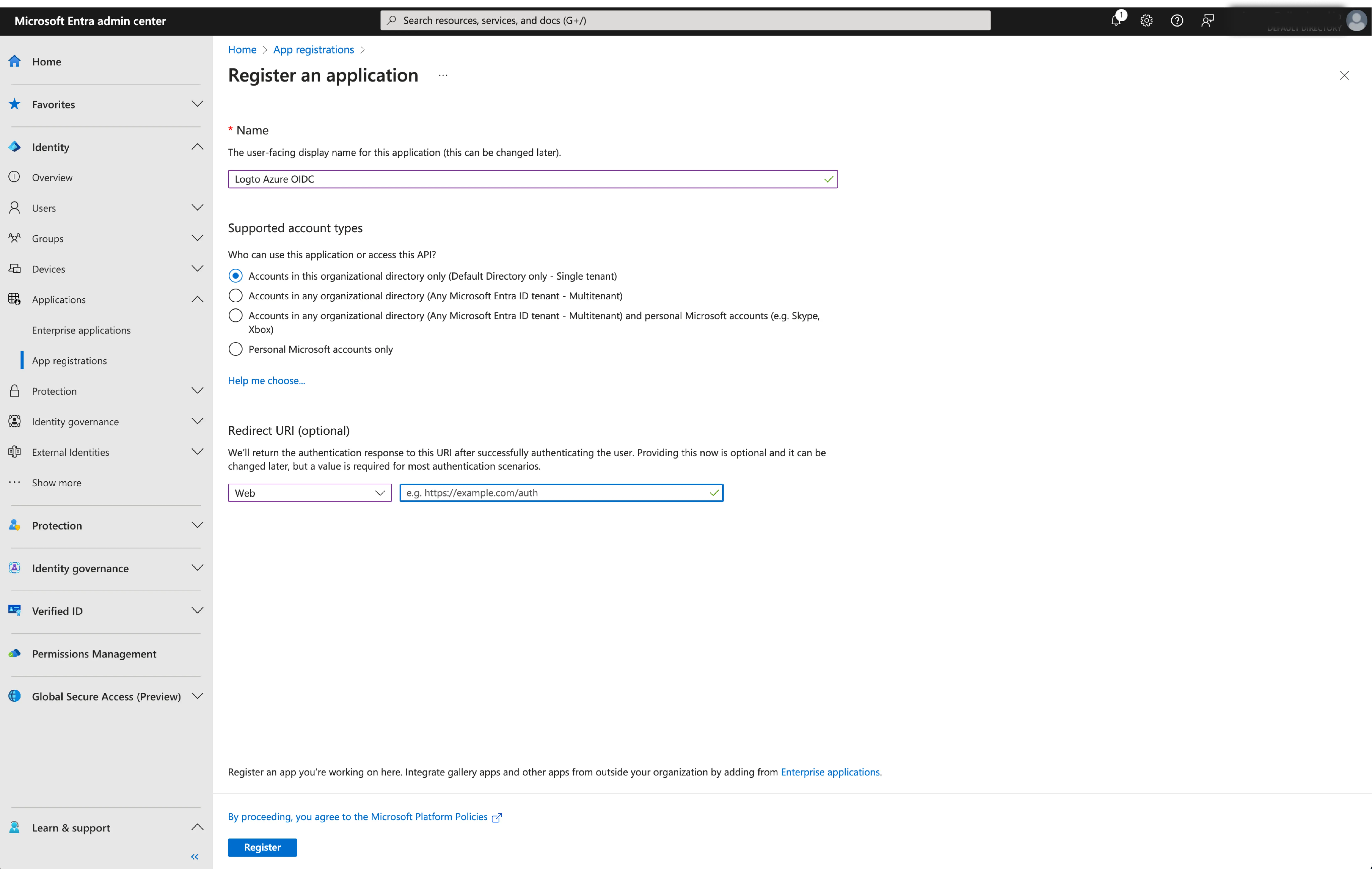

输入应用程序名称,并为你的应用程序选择适当的账户类型。

-

选择

Web作为应用程序平台。 -

从 Logto 的 SSO 设置页面复制并粘贴

redirect URI。redirect URI是用户在通过 Microsoft Entra ID 认证后被重定向到的 URL。

- 点击

Register创建应用程序。

步骤 2:在 Logto 配置 Microsoft Entra ID OIDC SSO

成功创建 Microsoft Entra OIDC 应用程序后,你需要将 IdP 配置提供给 Logto。导航到 Logto 控制台的 Connection 选项卡,并填写以下配置:

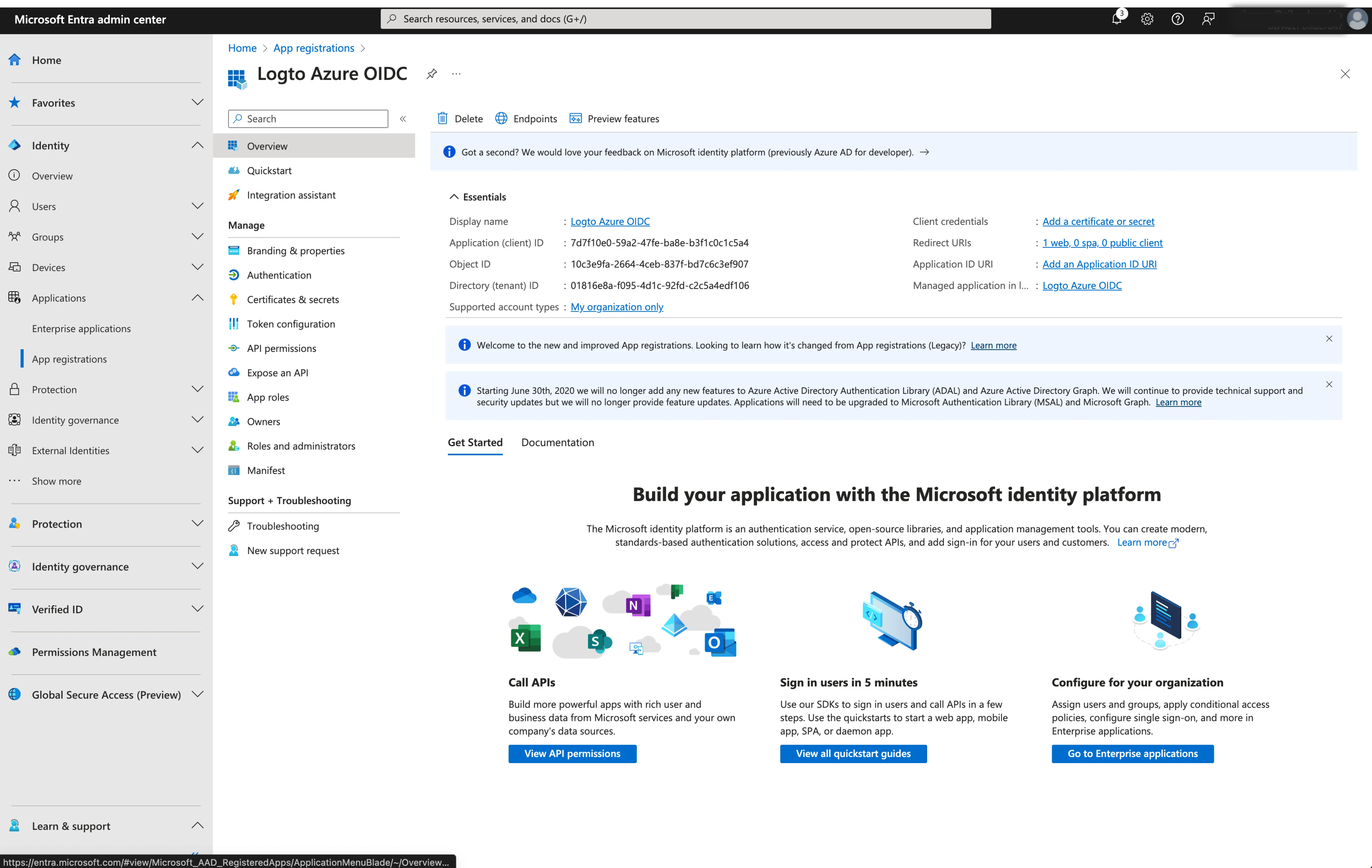

- Client ID:由 Microsoft Entra 分配给你的 OIDC 应用程序的唯一标识符。此标识符用于 Logto 在 OIDC 流程中识别和认证应用程序。你可以在应用程序概览页面找到它,显示为

Application (client) ID。

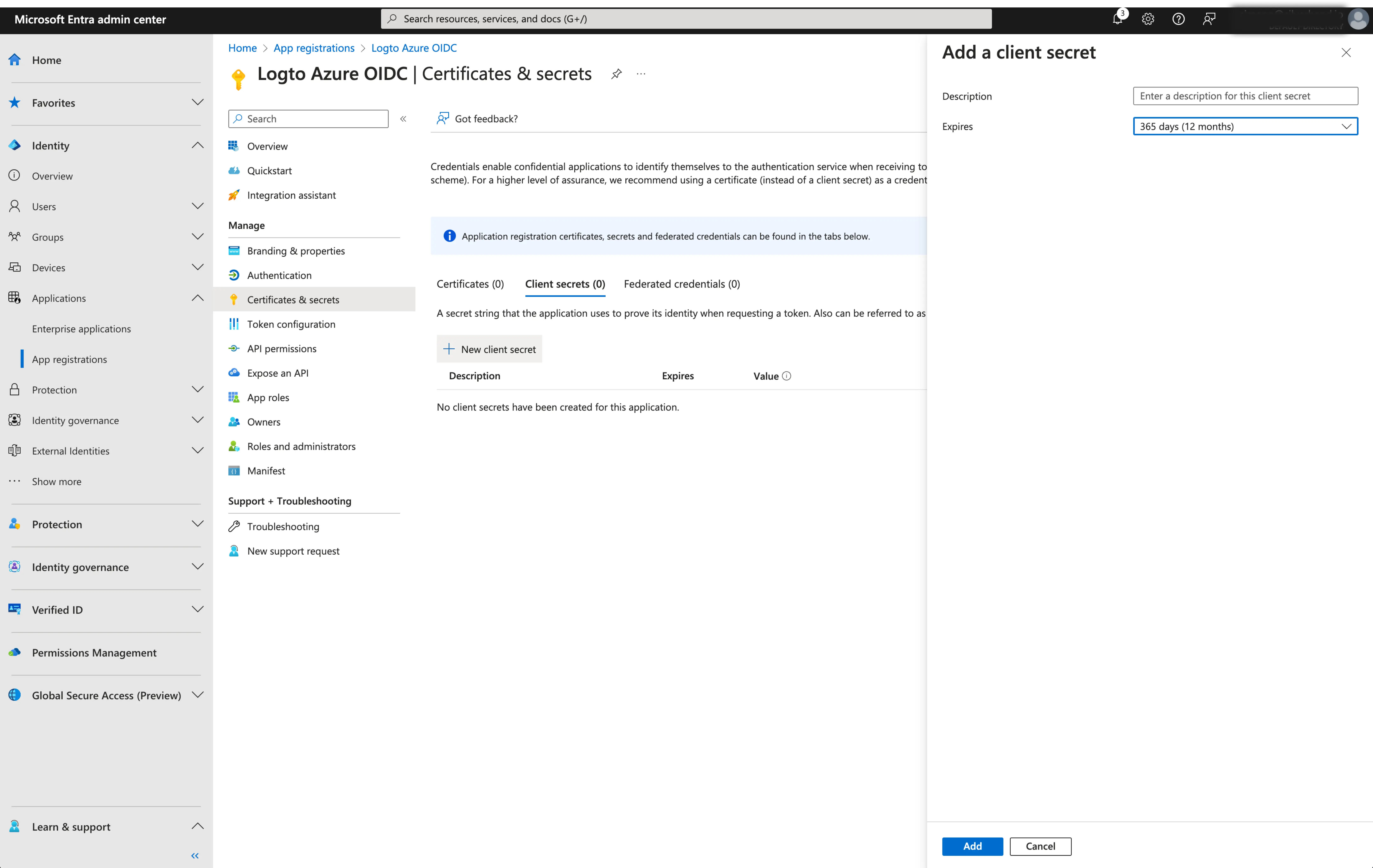

- Client Secret:创建一个新的客户端密钥并将其值复制到 Logto。此密钥用于认证 OIDC 应用程序并保护 Logto 与 IdP 之间的通信。

-

发行者 (Issuer):发行者 URL,是 IdP 的唯一标识符,指定可以找到 OIDC 身份提供商的位置。它是 OIDC 配置的重要组成部分,因为它帮助 Logto 发现必要的端点。

Logto 不需要手动提供所有这些 OIDC 端点,而是自动获取所有必需的配置和 IdP 端点。这是通过利用你提供的发行者 URL 并调用 IdP 的发现端点来完成的。

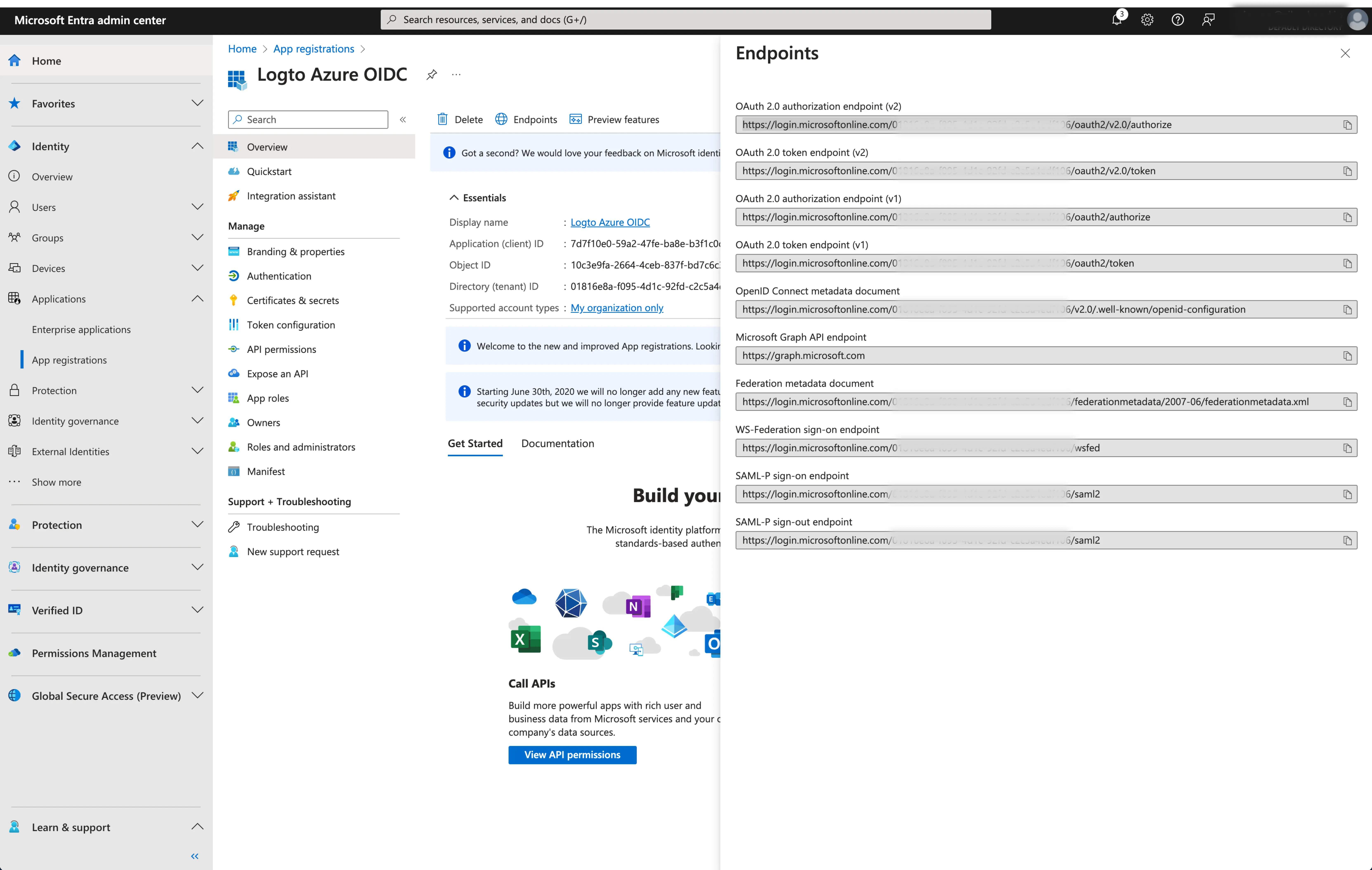

要获取发行者 URL,你可以在应用程序概览页面的

Endpoints部分找到它。找到

OpenID Connect metadata document端点并复制 URL 不包括尾随路径.well-known/openid-configuration。这是因为 Logto 在获取 OIDC 配置时会自动将.well-known/openid-configuration附加到发行者 URL。

- 权限 (Scope):一个以空格分隔的字符串列表,定义 Logto 在 OIDC 认证过程中请求的所需权限或访问级别。scope 参数允许你指定 Logto 从 IdP 请求哪些信息和访问权限。

scope 参数是可选的。无论自定义 scope 设置如何,Logto 始终会向 IdP 发送 openid、profile 和 email 权限。

点击 Save 完成配置过程。

步骤 3:设置电子邮件域并启用 SSO 连接器

在连接器 体验 (experience) 选项卡上提供你组织的电子邮件 域。这将启用 SSO 连接器作为这些用户的认证方法。

具有指定域中电子邮件地址的用户将被限制为仅使用你的 SSO 连接器作为他们的唯一认证方法。